White Security

ByteBandits CTF - Online Previewer 2 문제풀이 본문

ByteBandit CTF Web 4번

SSRF 문제입니다.

저는 이 문제를 풀지 못했습니다.

풀지 못한 문제의 Writeup을 올리는 것은 처음인데

재미있는 기법이 사용되었으므로, 특별히 기록하였습니다.

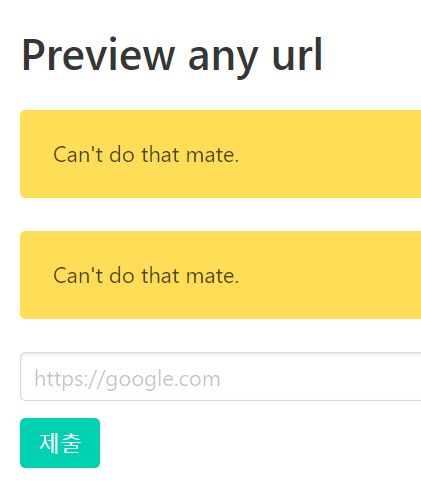

사이트에 접속하면 Online Previewer 1 문제와 동일한

단일 폼이 보입니다.

플래그가 숨겨진 장소도 동일합니다.

그럼 검증 방법이 강화되었다는 것이겠죠?

127.0.0.1 을 가리키는 도메인을 넣어도

훌륭하게 막고 있는것을 볼 수 있습니다.

동일하게 로컬호스트로 해석되는 도메인을 몇개 더 넣어봤지만

동일하게 막혀있는 것을 보면

실제로 도메인 서버에 요청하여

주소를 검증하고 있다는 것을 추측해볼 수 있습니다.

이 문제는 기형의 dns 서버를 구성함으로서

해결할 수 있습니다.

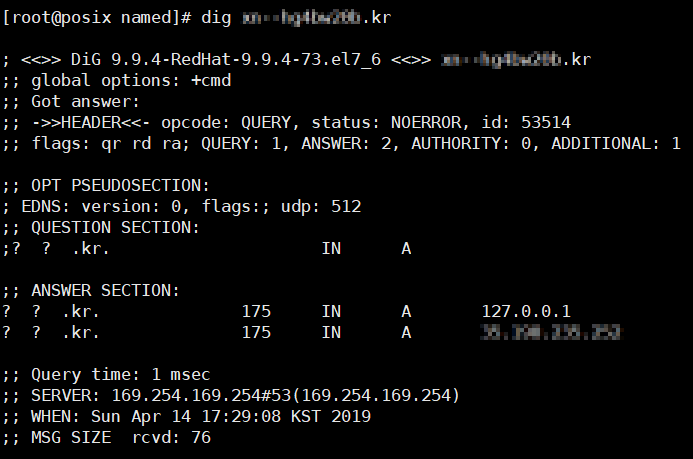

위 사진을 보면 동일한 주소에

서로 다른 2개의 A 레코드를 기록하였는데요.

일반적으로 하나의 주소에는 하나의 ip가 할당됩니다만

여러개의 ip를 할당하는 것도 가능합니다.

부하 분산을 위해 대형 서버의 경우

이렇게 구성하는 곳도 많은데요.

이렇게 되면 요청시마다

2개의 ip를 랜덤으로 가져오게 됩니다.

dns 서비스를 제공사에서는

클라이언트 단에서 위와 같은 중복 구성을 막는 경우도 있으므로

개인적으로 네임서버를 구성하시거나

중복 구성이 가능한 사이트를 이용하시면 되겠습니다.

dns 구성 후에 요청을 몇번 수행하시다 보면

일정 확률로 플래그가 출력되는 것을 확인할 수 있습니다.

flag{dNs_c@nT_b3_Tru$ted_258097}

https://graneed.hatenablog.com/entry/2019/04/14/003250

https://jbz.team/securityfest2018/Pongdom

'CTF Writups' 카테고리의 다른 글

| TG:Hack 2019 - Wizardschat 풀이 (0) | 2019.04.20 |

|---|---|

| Hack Zone Tunisia - Some Chemistry 풀이 (0) | 2019.04.14 |

| ByteBandits CTF - Online Previewer 1 문제풀이 (0) | 2019.04.14 |

| ByteBandits CTF - EasyPHP 문제풀이 (0) | 2019.04.14 |

| Marcodowno 문제풀이 (0) | 2019.04.06 |